Descargo de responsabilidad: todo lo aquí descrito es pura imaginación y cualquier parecido con la realidad es coincidencia. El autor no se hace responsable de las consecuencias de cualquier acción realizada en base a la información proporcionada en el artículo.

El Foro de Davos organizado por el Foro Económico Mundial (FEM) es el evento económico del año que congrega a miles de personas de todo el mundo desde políticos a conocidos empresarios en el pueblo de Davos, Suiza.

En Davos se reúnen miles de personas desde personalidades políticas, negocios y todo el personal de apoyo, administrativo y seguridad. Definimos como objetivos primarios políticos (presidentes, ministros y similares) y empresarios relevantes (presidentes y consejeros delegados); y objetivos secundarios el personal de apoyo, que comprometiendo su seguridad permite la vigilancia o explotación de objetivos primarios.

Durante el Foro de Davos, la seguridad del pueblo se blinda entre policías, militares y personal de seguridad, se establecen diferentes anillos de seguridad, control de accesos, permisos especiales para los vehículos, sistemas anti-drones, etc.

Para este ejercicio asumiremos que un Estado-Nación despliega una unidad de ciber operativos y agentes de campo en Davos para realizar operaciones ofensivas como espiar, instalar implantes u otras actividades subversivas.

Esta operación esta dividida en diferentes fases: preparativos antes del foro, acciones durante el foro y acciones post foro. Las acciones post foro estarían relacionados con persistencia, mando y control de los objetivos y exfiltración de información que en este post no vamos a comentar. Por lo tanto, nos vamos a centrar en las fases de antes y durante el foro.

Preparativos antes del foro

Los preparativos anteriores a la campaña ofensiva durante Davos incluirían por lo menos los siguientes puntos:

- Selección de objetivos: Previamente hemos definido entre objetivos primarios y secundarios, en este punto vamos a enfocarnos en los primarios únicamente. Los políticos y empresarios suelen llevar smartphones de alta gama, principalmente iPhone último modelo o un modelo anterior. Los ciber operativos harán uso de técnicas OSINT para buscar imágenes o videos que sirvan para identificar el modelo de smartphone. También pueden buscar documentación publica sobre la adquisición de dispositivos como por ejemplo hizo el congreso español en 2023 con la compra de iPhones 13 para todos los diputados.

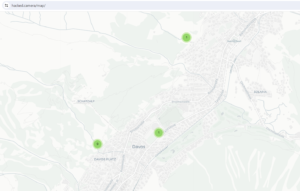

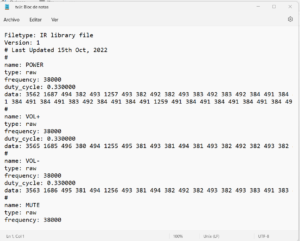

- Identificación de dispositivos RF: Mediante el uso de portales como Wigle y similares los ciber operativos pueden obtener nombres de puntos de acceso WIFI, dispositivos Bluetooth y torres de telefonía móvil en la zona geográfica. Esta información es realmente útil para planificar ataques RF, también conocidos como ataques de proximidad, que generalmente son desconocidos e infravalorados por las organizaciones.

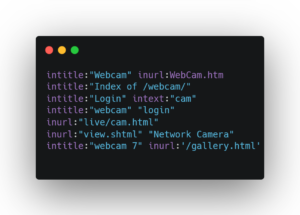

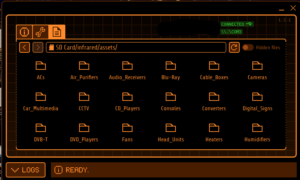

- Identificación y hackeo de CCTV: Utilizando portales como Shodan y similares los ciber operativos pueden buscar cámaras en Davos para comprometer su seguridad y utilizarlas para tareas de vigilancia y seguimiento. En las siguientes imágenes apreciamos unos Shodan, también conocido como Google Hacking, para buscar cámaras en Internet y en el portal web Hacked.camara tenemos cámaras hackeadas en la zona de Davos.

- Desarrollo y/o compra de Exploits: Los exploits son ciberarmas que los ciber operativos van a utilizar para comprometer los dispositivos de los objetivos. Seguramente serán necesarios exploits de vulnerabilidades de día cero (vulnerabilidades no conocidas por los fabricantes y sin parches) para sistemas como Windows, MacOS, iPhone (iOS) y Android. Este tipo de exploits son realmente caros (desde cientos de miles hasta millones de euros) y hoy en día suelen ser necesarios tener varios para conseguir comprometer la seguridad de un dispositivo y poder saltarse todos los niveles de seguridad. Para hacernos una idea del coste y complejidad recomiendo la lectura sobre la Operación Triangulación, una campaña reciente contra un conocido fabricante de ciberseguridad en que se comprometieron algunos de sus smartphones iPhones utilizando varios exploits de día cero.

- Desarrollo de Implantes: Una vez conseguido el acceso, es necesario desplegar implantes en los sistemas comprometidos para controlarlos y exfiltrar información. Igual que en los exploits, los ciber operativos deben tener implantes para los diferentes sistemas Windows, MacOS, iPhone (iOS) y Android. Estos implantes se pueden desarrollar o comprar en el mercado y la realidad es que muchas veces no tienen que ser nada sofisticados para conseguir buenos resultados. Un ejemplo real es el uso del spyware Pegasus para espiar a políticos en Europa.

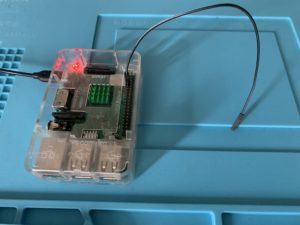

- Equipamiento: Los ciber operativos tendrán que llevar todo el equipamiento software y hardware que puedan necesitar como: ordenadores portátiles, puntos de acceso WIFI, herramientas de “Lock Picking”, antenas, drones, adaptadores WIFI y Bluetooth, hardware ofensivo (ver mi artículo al respecto para hacerse una idea), cámaras, micrófonos, y un largo etcétera.

Imagen: Dispositivos vistos en Davos en el portal Wigle

Imagen: Google Dorks

Imagen: Cámaras hackeadas en Davos

Una buena preparación es realmente crucial para que los ciberataques durante Davos resulten exitosos.

Durante el foro

Durante los días que dura el Foro de Davos, los ciber operativos pueden ejecutar una amplia gama de ciberataques para conseguir sus objetivos. A continuación, veremos posibles ataques y con ejemplos reales cuando sea posible.

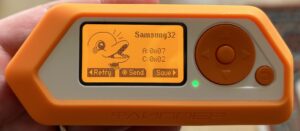

- Despliegue de torres telefónicas falsas para interceptar el tráfico y/o enviar exploits a los teléfonos móviles. Estos dispositivos también son conocidos como “IMSI-catcher”. Los ciber operativos podrían desplegar estos dispositivos antes del evento, pero por su seguridad operacional (OPSEC) deciden utilizar este ataque durante el evento. Un caso real fue la detección de torres falsas de telefonía alrededor de la Casa Blanca en los EE. UU.

- Ingeniería social: este viejo y conocido ataque sigue funcionando, aunque se ha modernizado con el uso de correo electrónicos, SMS y mensajería instantánea. Sin ninguna duda, operativos femeninos en Davos podrían conseguir una gran cantidad de información valiosa o acceso a los dispositivos electrónicos de los objetivos que les permita instalar un implante. Caso real es el uso de espías rusos femeninos para infiltrase en OTAN.

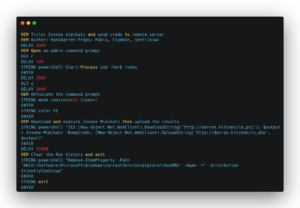

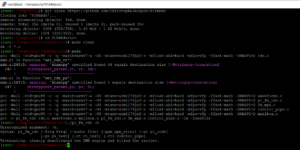

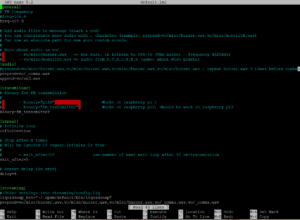

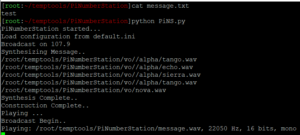

- Ataque de caída de USB (“USB Drop attack”): consiste en dejar USB tirados por el suelo o en algún lugar visible como una mesa y que contienen malware. Cuando son encontrados y alguien los inserta en un ordenador para ver que ahí dentro, explotando la curiosidad humana, y quizás devolverlo a su dueño es infectado por el malware y ahora los ciber operativos controlan el dispositivo. Un conocido y simple lenguaje de programación ofensivo es el DuckyScript, soportado por multitud de dispositivos ofensivos, y que permite crear script con payloads para Windows, MacOS, Linux, iPhone (iOS) y Android. Recomiendo el repositorio de payloads disponible para entender sus capacidades. La siguiente imagen es un conocido script para robar contraseñas en Windows en cuestión de segundos utilizando un USB Rubber Ducky, un conocido dispositivo ofensivo.

- Ataques WIFI: otro conocido ataque es atacar los puntos de acceso WIFI o crear puntos WIFI malicioso. Existen una gran cantidad de dispositivos ofensivos como el popular WIFI Pineapple aunque un ordenador portátil, una tarjeta wifi y una buena antena son suficientes. Un caso real es el uso de drones equipados con dispositivos ofensivos como el WIFI Pineapple y que permite aterrizar en una azotea para lanzar ataques WIFI, como sucedió en EE.UU. a una empresa financiera. Los ciber operativos también pueden pasear por la zona de Davos con dispositivos ofensivos encubiertos que les permitan romper las redes WIFI de forma automática o capturar los “handshakes” de las conexiones WIFI, con el fin de romperlos y conseguir acceso. Todos los puntos de acceso y clientes WIFI son susceptibles de ataques.

- Ataques Bluetooth: los ataques Bluetooth están en auge, aunque requieren de proximidad pueden ser devastadores ya que en algunos casos permiten el control del dispositivo víctima, y lo mejor de todo es que son infravalorados por la mayoría de las organizaciones. Existen muchos ataques disponibles pero dos ataques que los ciber operativos podrían utilizar para comprometer la seguridad de los dispositivos es BlueBorne y recientemente se ha publicado un nuevo ataque al protocolo Bluetooth afectando a Android, MacOS, iPhone (iOS) y Linux que conecta un teclado falso sin que el usuario lo apruebe. Hoy en día billones de dispositivos siguen siendo vulnerables a estos ataques.

Imagen: DuckyScript

A pesar de las altas medidas de seguridad durante el Foro de Davos, es sin duda un objetivo muy interesante para un Estado-Nación que se lo proponga con tantos políticos y empresarios concentrados en el mismo lugar.

Como hemos visto a lo largo del articulo la posibilidad de operaciones ofensivas en Davos es una realidad y se deben tomar todas las medidas de seguridad físicas y digitales necesarias.

Déjame tu comentario sobre el artículo, por favor y ¿qué temas te gustaría que profundizara más?

— Nos vemos en @simonroses