Hoy en día existen diversas soluciones para ayudarnos a realizar auditorías wireless, lejos han quedado los días de utilizar aircrack en la línea de comandos. Ahora contamos con potentes herramientas que automatizan todo el proceso de romper redes wireless de forma sencilla y rápida. Para este artículo sólo estamos interesados en seis herramientas gratis, aunque soluciones comerciales como SILICA o The Portable Penetrator también pueden ser de interés para el lector.

Today there are various solutions to help us carry out wireless assessments, far were the days of using aircrack in the command line. We now have powerful tools that automate the entire process of breaking wireless networks quickly and easily. For this article we are only interested in six free tools but commercial tool such as SILICA or The Portable Penetrator solutions can also be of interest to the reader.

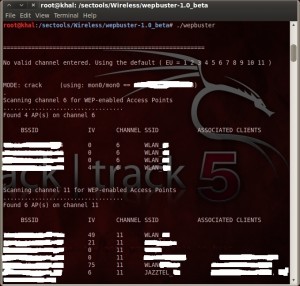

Wepbuster

Wepbuster es una popular herramienta que ha quedado algo obsoleta aunque funciona perfectamente. Wepbuster identificará todos los Access Points (AP) cercanos y comenzará a ejecutar los distintos ataques incluidos en la suite de aircrack.

Es muy fácil de utilizar y no requiere interacción por parte del usuario. Las Fig. 1 y 2 muestran Wepbuster en acción.

Wepbuster is a popular tool which is a bit obsolete although it works perfectly. Wepbuster will identify every Access Point (AP) nearby and launch all attacks included in the aircrack suite.

It is very easy to use and requires no user interaction. The Fig. 1 and 2 show Wepbuster in action.

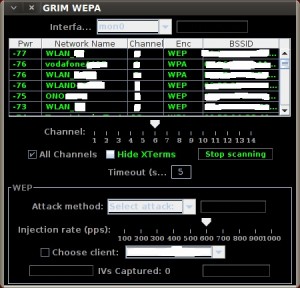

Grim Wepa

Esta herramienta escrita en java nos permite realizar distintos ataques en redes wireless. El usuario debe seleccionar el AP y el ataque a ejecutar. En la Fig. 3 vemos el GUI de grim wepa.

This tool written in java allows us to perform various attacks in wireless networks. The user must select the AP and the attack to run. In the Fig. 3 we see the grim wepa GUI.

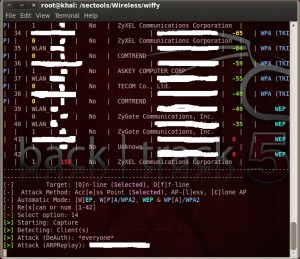

Wiffy

– wiffy

Wiffy es una sofisticada herramienta automatizada para auditar redes wireless que nos ofrece interesantes opciones como realizar distintos ataques, denegación de servicios (DoS), crear rainbow tables o capturar información de una red mediante karmasploitation (karma + metasploit).

La Fig. 4 es la pantalla de inicio de wiffy y en la Fig. 5 wiffy ha identificado todos los AP cercanos y nos pide cuál atacar. Una vez seleccionado el objetivo AP, wiffy ejecutará todos los ataques de la suite aircrack de forma automática.

Wiffy is a sophisticated automated tool to audit wireless networks that offers interesting features such as performing various attacks, denial of service (DoS), create rainbow tables, or capture information on a network by using karmasploitation (karma + metasploit).

Fig. 4 is wiffy main window and in Fig. 5 wiffy has identified all nearby APs and asks us which attack to execute. After selecting the target AP, wiffy launches all attacks in the aircrack suite automatically.

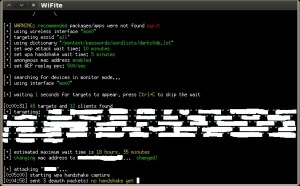

Wifite

– wifite

Wifite es una versátil herramienta que a través de un simple GUI nos permite configurar la sesión de ataque (ver Fig. 6) y una vez configurados los parámetros se abre una ventana en modo texto. Es en esta ventana donde se realizan los ataques a todos los AP identificados (ver Fig. 7)

En cualquier momento podemos interactuar con la sesión pulsando Ctrl+C para cambiar el ataque o pasar a otro objetivo.

Wifite is a versatile tool that through a simple GUI allows us to configure the attack session, see Fig. 6, and once configured the settings a window in text mode is opened. It is in this window where attacks are executed against all identified AP. See Fig. 7.

At any time we can interact with the session by pressing CTRL+C to change the attack or move on to another target.

Fern WIFI Cracker

– fern

Fern WIFI Cracker es una potente herramienta escrita en python que nos permite realizar distintos ataques mediante un elegante GUI. En la Fig. 8 podemos ver la pantalla de inicio de la herramienta donde se ha realizado un escaneo y se han detectado varios AP.

Ahora ya podemos seleccionar un objetivo y el ataque que nos interese y Fern hará el resto de forma automatizada (ver Fig. 9).

Algunas ventajas de Fern son su extremada sencillez de uso, capacidad de ejecutar distintos ataques y que las contraseñas obtenidas son almacenadas en una base de datos. Desafortunadamente a veces el programa se cuelga.

Fern WIFI Cracker is a powerful tool written in python which allows you to perform various attacks through a sleek GUI. In Fig. 8 we can see the main window where a scan has been done and has detected several APs.

Now we can select the target AP and the attack that interests us and Fern will do the rest automatically (see Fig. 9).

Some advantages of Fern are its extreme ease of use, capable of executing various attacks and obtained passwords are stored in a database. Unfortunately sometimes the program hangs.

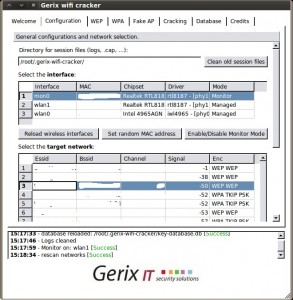

Gerix

– gerix

Gerix es la única herramienta de las analizadas incluida por defecto en Backtrack (4 y 5) y es posiblemente la más sofisticada y potente, ya que nos permite realizar distintos ataques o actuar como un AP malicioso de forma sencilla.

En la Fig. 10 vemos el panel de configuración de Gerix, donde podemos seleccionar el objetivo AP. El siguiente paso es ir probando los diferentes ataques, ver Fig. 11.

Gerix is the only tool of the analyzed included by default in Backtrack (4 and 5) and it is possibly the most sophisticated and powerful tool, allowing us to perform various attacks or act as a malicious AP in a simple way.

In the Fig. 10 we see Gerix configuration panel and where we can select the target AP. The next step is to try different attacks, see Fig. 11.

Conclusiones

A pesar de que existen más herramientas que nos permiten automatizar ataques wireless las aquí descritas posiblemente sean las mejores y nada tienen que envidiar a las soluciones comerciales. Lógicamente estas herramientas tienen mucho más potencial de lo descrito aquí, por eso recomiendo al lector que juegue con ellas. Además ninguna herramienta es la panacea por lo que el lector debería usar todas o varias por lo menos.

Al ser gratis y de código abierto estas herramientas son una sólida base para poder personalizar a nuestras necesidades y no es demasiado difícil añadirles nuevas funcionalidades, como por ejemplo una vez comprometida un AP realizar ataques a los sistemas utilizando metasploit de forma automatizada. ¿Algún lector quiere esponsorizar este proyecto? 🙂

¿Y tú que herramientas utilizas para auditar wireless?

Despite the fact that there are more tools that allow us to automate wireless attacks the described here may be the best and have nothing to envy to commercial solutions. Of course these tools have much more potential than what was described here, that is why I recommend the reader to play with them. Also no tool is a panacea and therefore the reader should use several or all of them at the very least.

These free and open source tools are a good starting point to customize for our needs and it is not too difficult to add new features like for example once an AP is compromised to execute attacks on systems using metasploit in an automated manner. Maybe a reader wants to sponsor this project? 🙂

What tools do you use for wireless assessments?

— Simon Roses Femerling