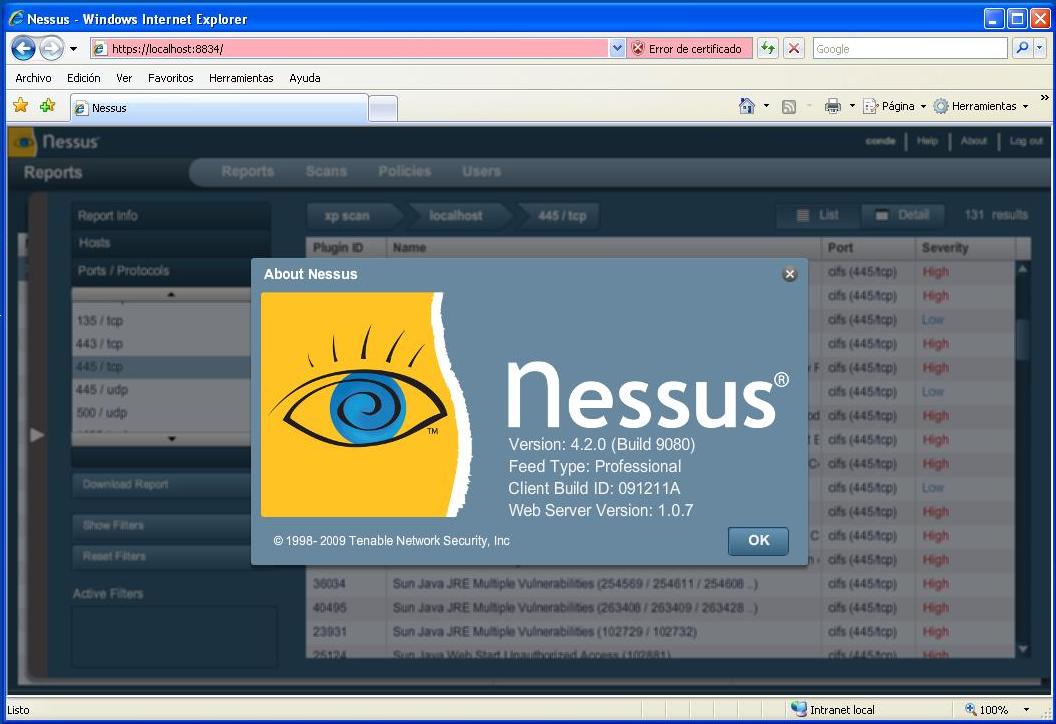

Como muchos ya sabréis Tenable Network Security ha lanzado la nueva versión de Nessus 4.2, un potente scanner de vulnerabilidades con las siguientes mejoras:

- La instalación en Windows es más sencilla.

- El cliente es una aplicación basada en flash que comunica con el Nessus servidor Web y es totalmente intuitiva.

- Mejora del rendimiento del scanner, mayor velocidad y estabilidad.

- Más de 33000 plugins para todo tipo de vulnerabilidades (Windows, Linux, Web, etc.)

- Los informes son mucho más cómodos de leer. (Truco: Excel 2007 lee sin problemas el formato .nessus basado en XML que facilita el parsing 🙂

Os dejo el tutorial visual para hacer un escaneo a un equipo WinXP con la nueva versión de Nessus 🙂

As you may already know Tenable Network Security has released the new version of Nessus 4.2, a powerful vulnerability scanner, with noticeable improvements such as:

- Installing Nessus on Windows is simpler.

- The client is a flash app that communicates with the Nessus Web Server and is totally intuitive.

- Improved performance of the scanner with greater speed and stability.

- More than 33000 plugins for all kinds of vulnerabilities (Windows, Linux, Web, etc.)

- Reports are much more comfortable to read. (Trick: Excel 2007 reads smoothly the .nessus XML-based format for easy parsing 🙂

Let’s run a scan of a WinXP machine with the new version of Nessus through the following visual tutorial 🙂

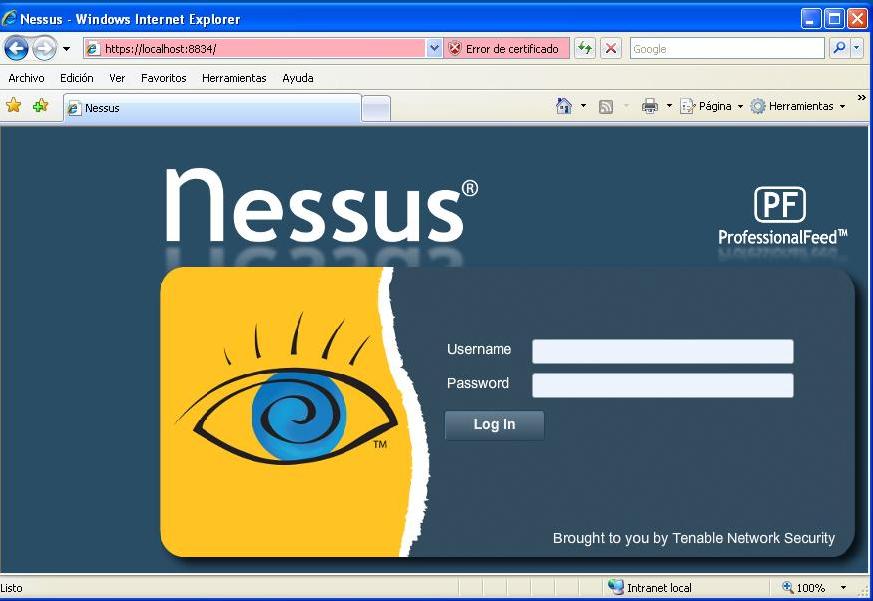

1)

Realizar un login con la cuenta que hayamos creado. Nota: El navegador nos dará un aviso de seguridad sobre certificado pero podemos continuar.

Let’s login with the account we created. Note: The browser will warning us about the certificate but we can continue.

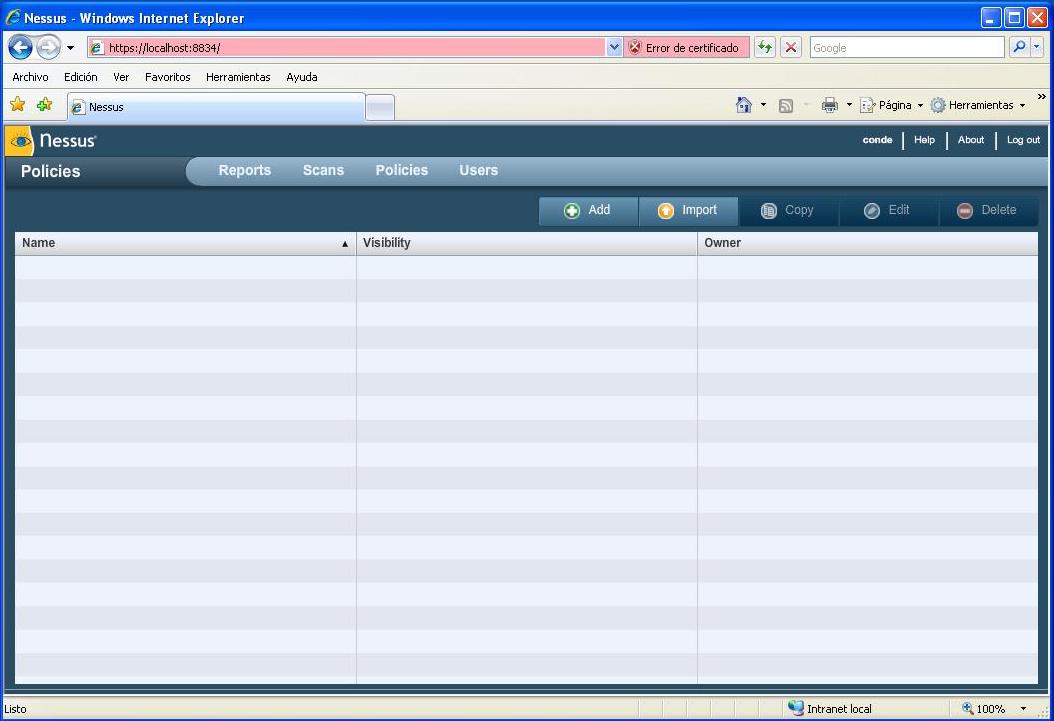

2)

Creamos una política de escaneo. (Policies -> Add)

Let’s create scan policy. (Policies -> Add)

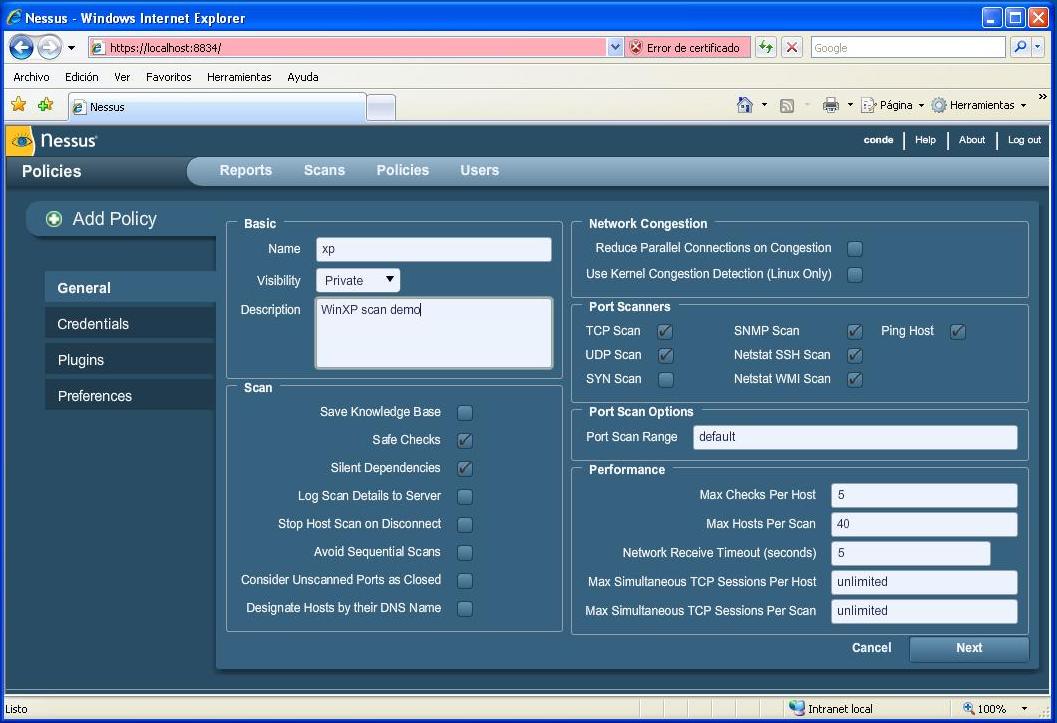

3)

Rellenamos el nombre de la política y las opciones que nos interesen. “Safe Checks” impide que se ejecuten aquellos ataques peligrosos para el sistema ideal para escaneos en servidores. Si nos ponemos encima de cualquier opción con el puntero del ratón nos saldrá una ventana de información sobre qué hace la opción.

Fill the policy name and options that interest us. “Safe Checks” prevents running those attacks that pose danger to the system ideal for server scans. If we hover on top of any option with the mouse pointer an information window will show up regarding what that option does.

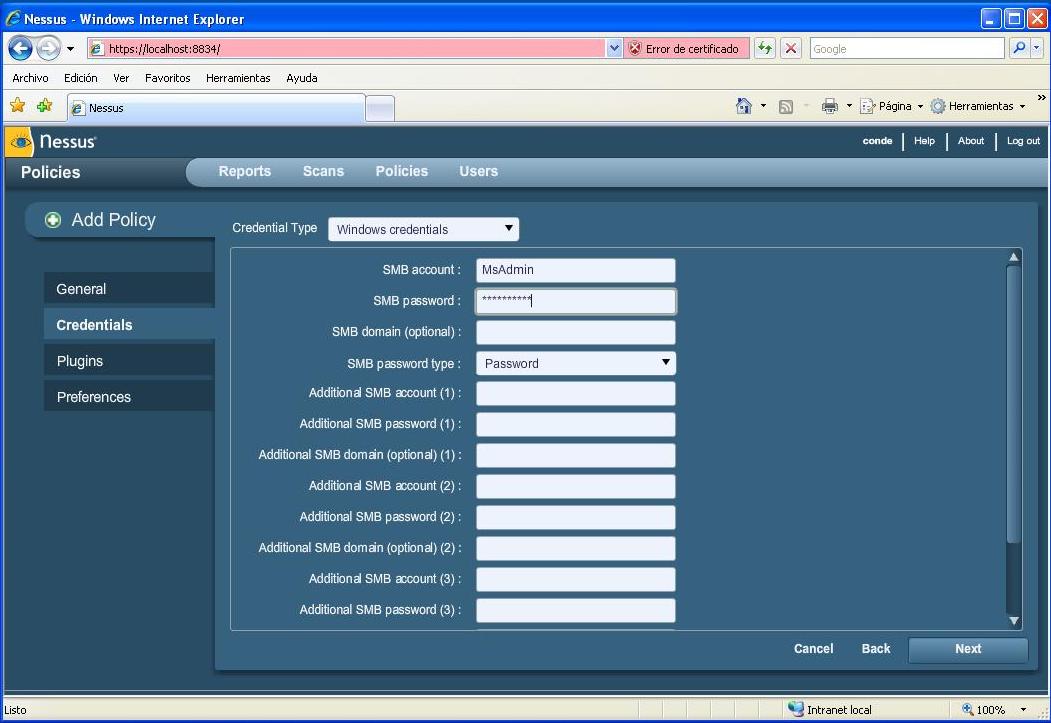

4)

En el siguiente apartado introducimos las credenciales. En mi caso he metido una cuenta administrador Windows para ejecutar escaneos locales a través de SMB. Igualmente podemos meter credenciales para otros protocolos como SSH, base de datos, Telnet, etc.

In the following section we introduce credentials. In my case I got a windows administrator account to run local scans over SMB. We can also set credentials for other protocols such as SSH, databases, Telnet, etc.

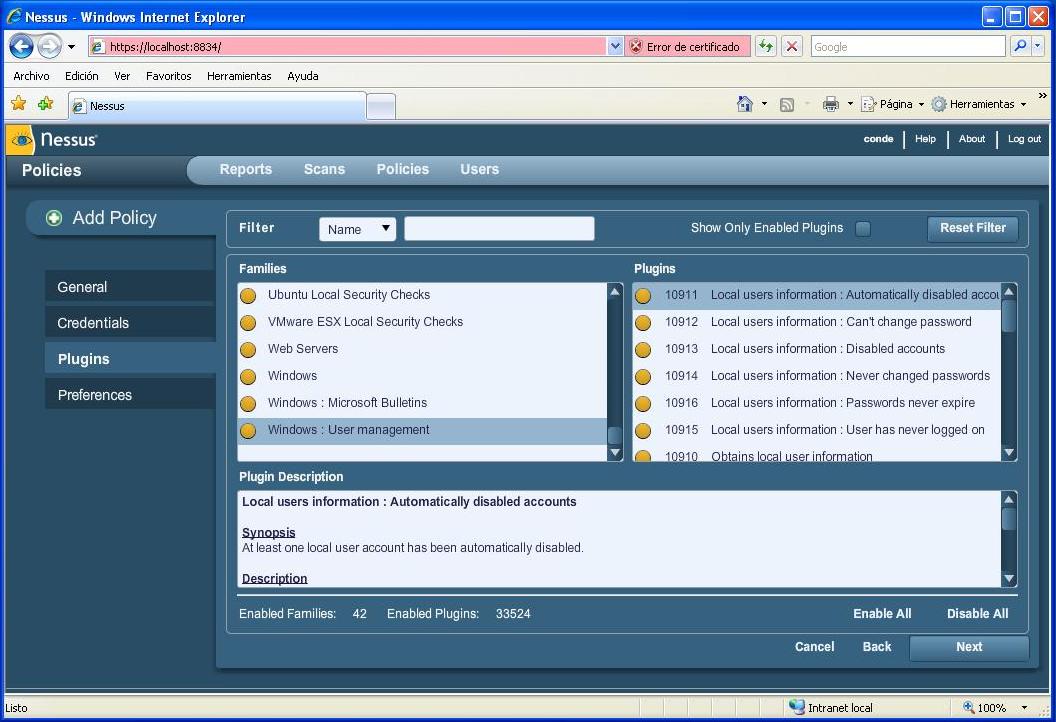

5)

Seleccionamos los plugins que nos interesan aunque podemos dejar todos activados, ya que Nessus es lo suficiente inteligente para ejecutar aquellos que apliquen al sistema.

Select those plugins that interest us but we can enable all since Nessus is sufficiently intelligent to run those which apply to the system only.

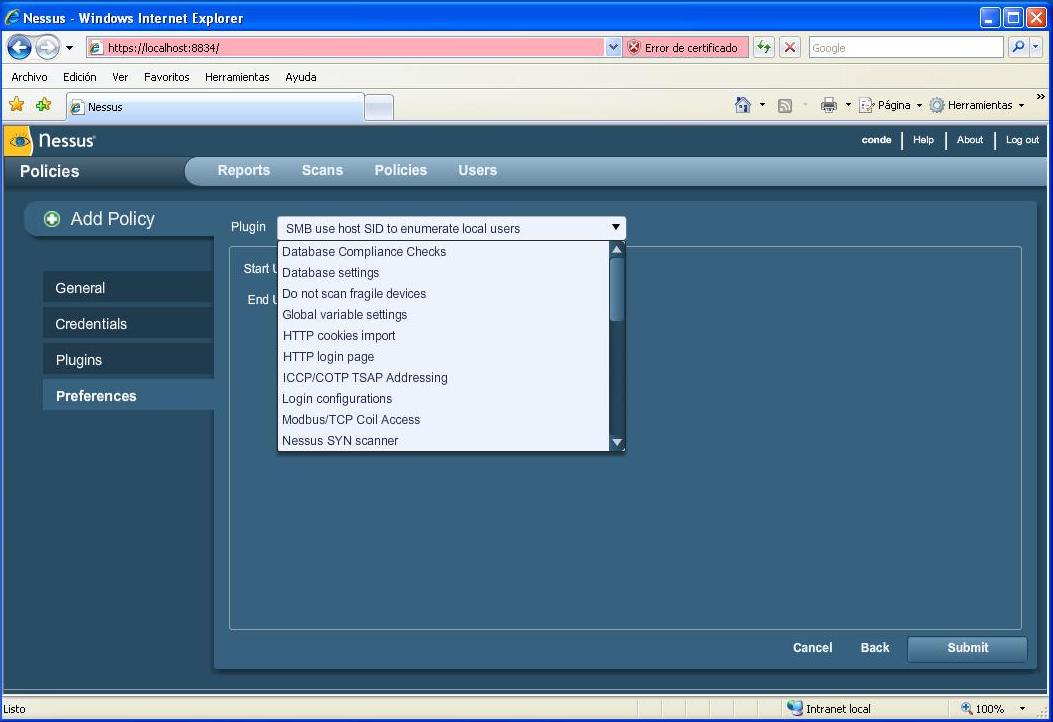

6)

A continuación podemos configurar multitud de parámetros del escaneo como HTTP, Windows, Web, etc. para hacerlo más efectivo. Esto requiere un conocimiento avanzado para conseguir máxima efectividad.

We can then configure the scan parameters such as HTTP, Windows, Web, etc. to make the scanning more effective. This requires advanced knowledge to maximize the benefits.

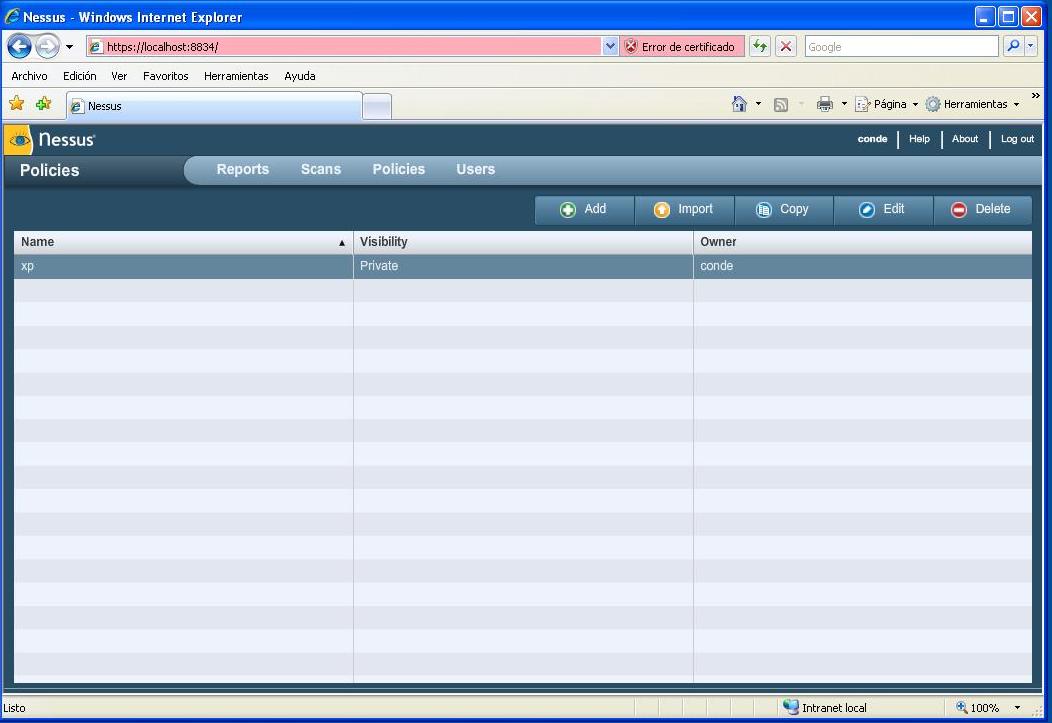

7)

Ahora ya tenemos una política de escaneo lista y podemos empezar el escaneo pinchando en Scans.

Now we have our policy scan ready and we can begin scanning by clicking on Scans.

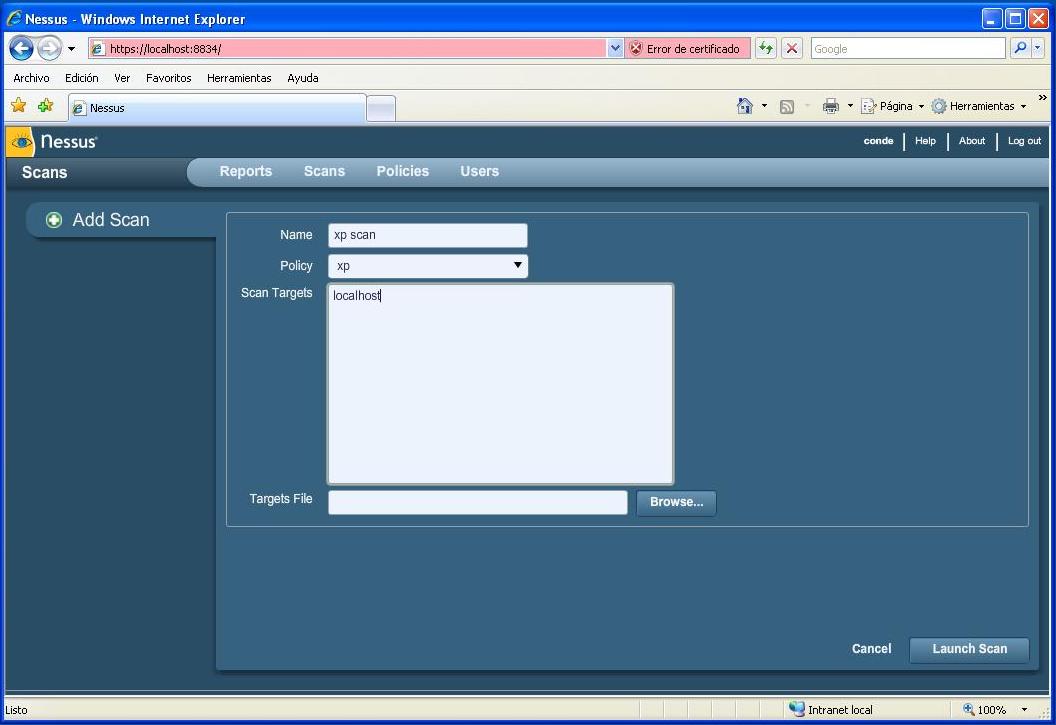

8)

Rellenamos el nombre del escaneo, seleccionamos la política de escaneo en nuestro caso “xp” y los sistemas. Para los sistemas podemos meter directamente los nombres o IPs de las máquinas o leerlos desde un fichero en formato texto mediante la opción “Target File”. Una vez listos pinchamos en Launch Scan.

Fill the name of the scan and select the scan policy in our case “xp”. For entering systems we can directly write the names or IPs of the machines or read them from a file in text format using the “Target File” option. Once ready click on Launch Scan.

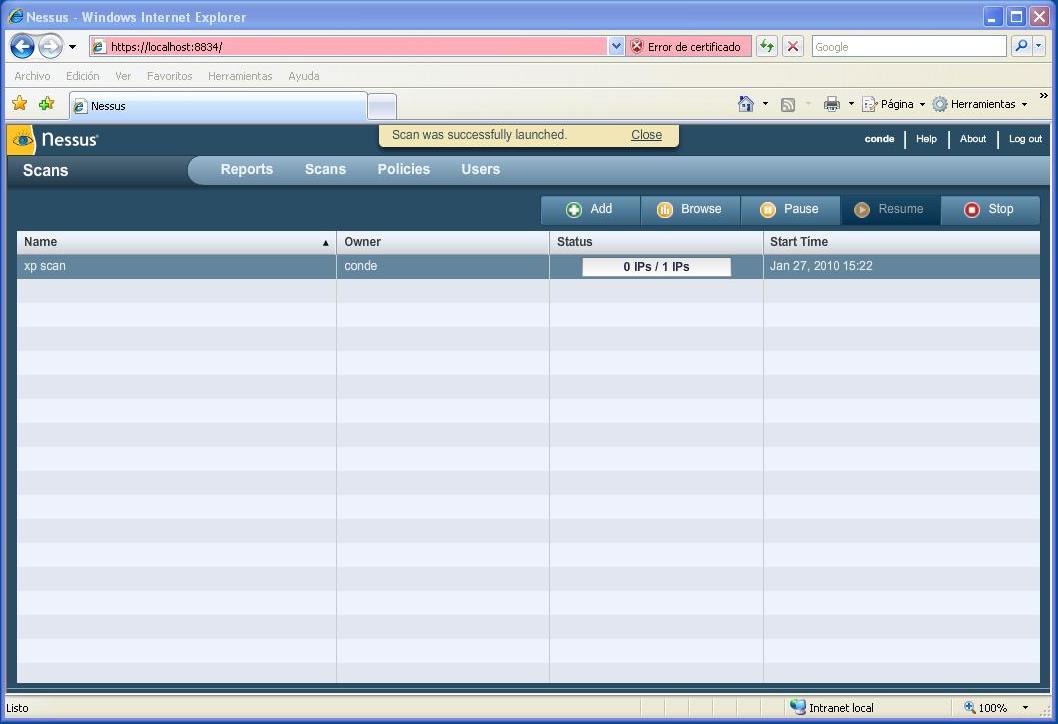

9)

El escaneo ha comenzado y ahora a esperar 🙂

The scan has begun and now we have to wait 🙂

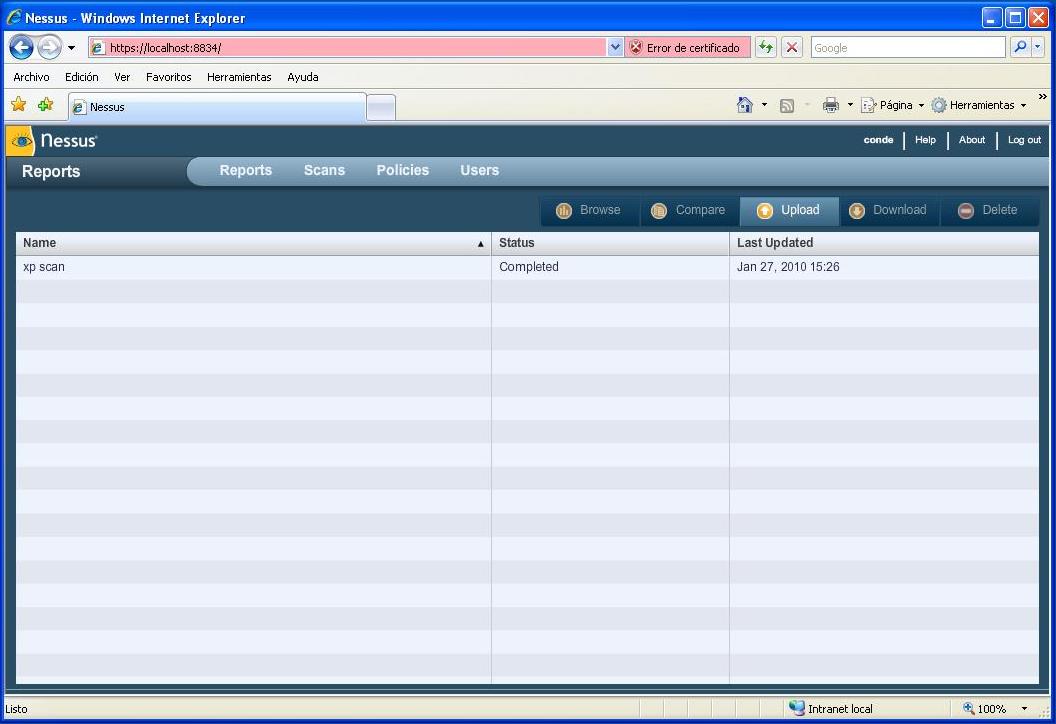

10)

El escaneo ha terminado en 4 minutos porque la máquina era local, y podemos ver los resultados pinchando en Reports.

The scan has finished in 4 minutes, was localhost, and we can see the results by going to Reports.

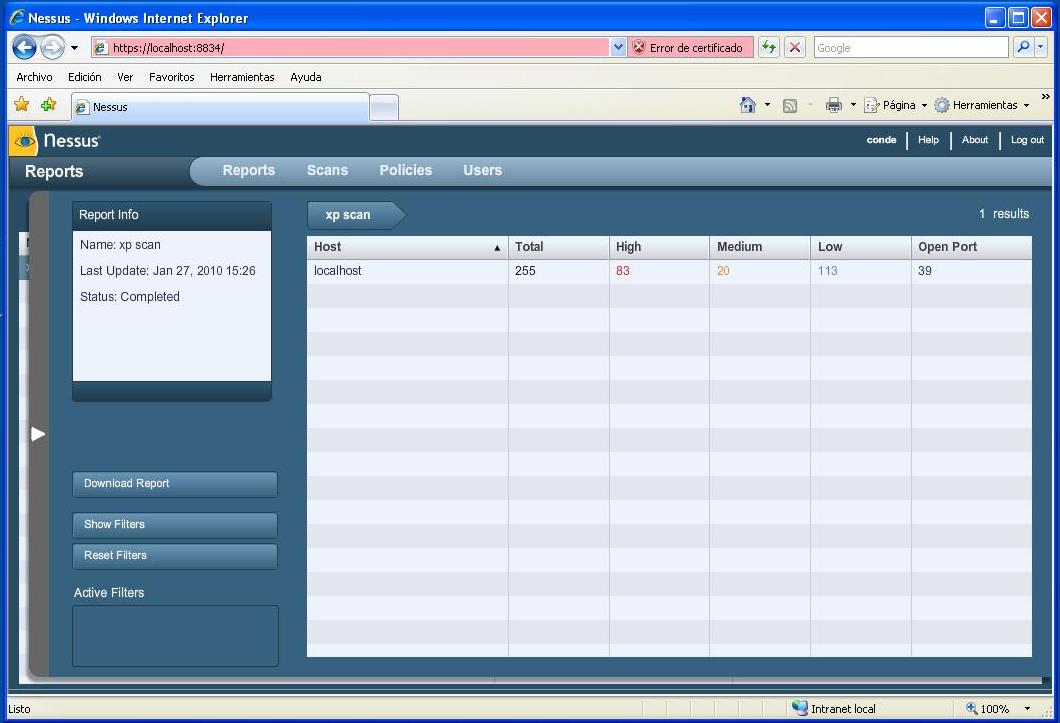

11)

Abrimos el informe y podemos ver un sumario de los resultados como número de máquinas, vulnerabilidades y puertos. Para ver los detalles pinchamos encima de una máquina.

When opening the report we can see a summary of the results such as number of machines, vulnerabilities and ports. To view more details click on a system.

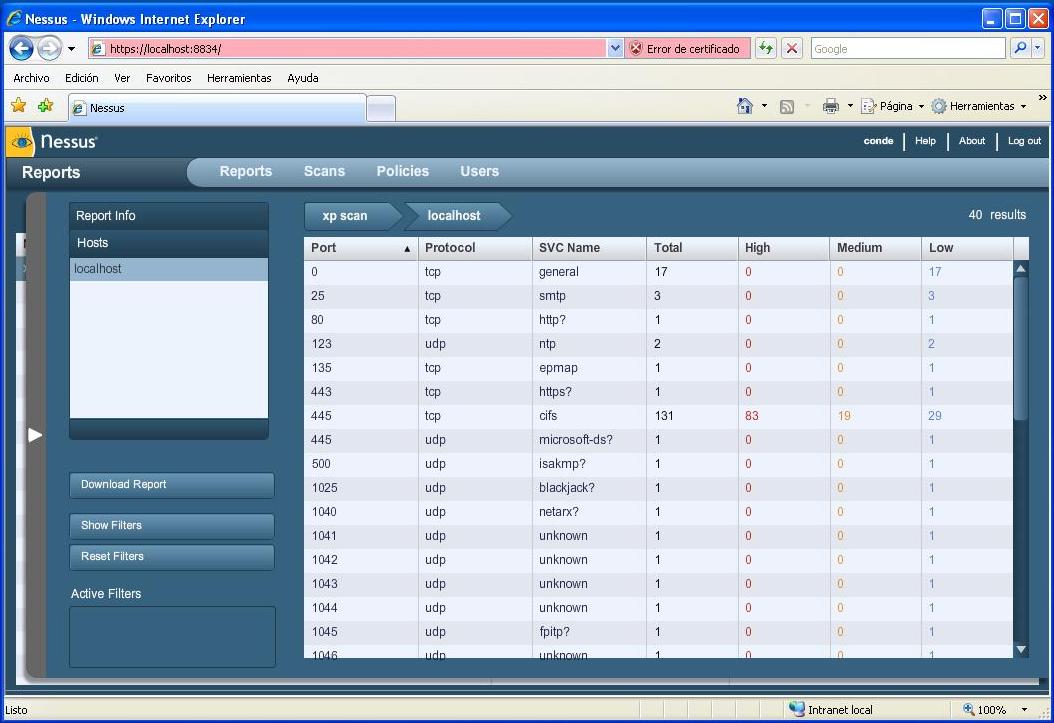

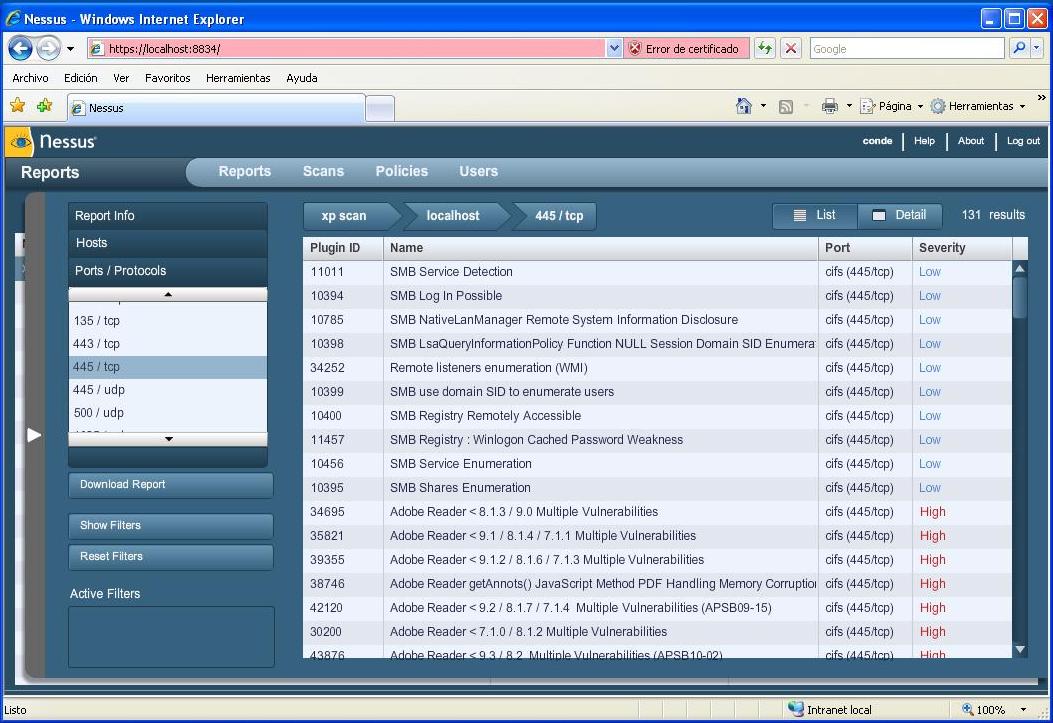

12)

Podemos ver los puertos y las vulnerabilidades asociadas de nuestra máquina escaneada. Pinchando encima del puerto veremos más detalles.

We can see the ports and the associated vulnerabilities of the scanned system. By clicking on top of a port we will see more details.

13)

Podemos apreciar la cantidad de vulnerabilidades, muchas de ellas de una criticidad alta. Estos resultados fueron obtenidos por las credenciales del punto 4 por lo que siempre es recomendable realizar el escaneo con credenciales de administrador.

We can see a lot of vulnerabilities, many highly critical. These results were obtained from the steps 4 to enter credentials, and that is why it is always recommended to do the scanning with administrator credentials.

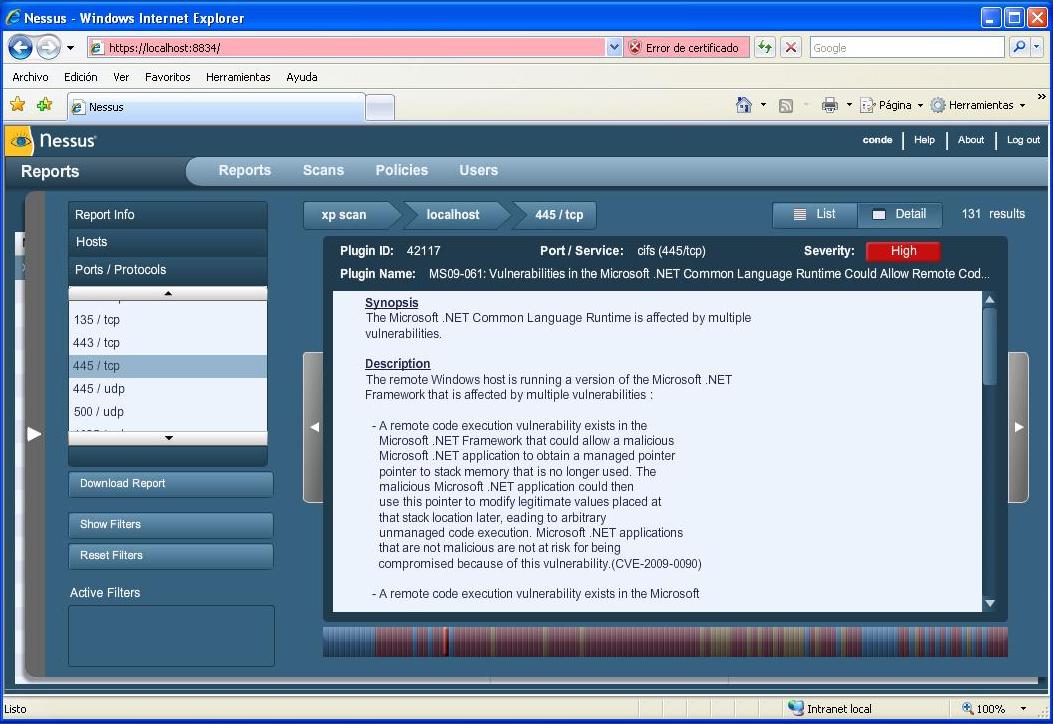

14)

Hemos seleccionado una vulnerabilidad crítica para ver más en detalle donde se nos explica impacto y solución además de enlaces externos donde encontrar más información. Nota: La barra multicolor (azul, rojo y amarillo) abajo nos permite pinchar sobre ella para desplazarnos cómodamente por las vulnerabilidades.

We have selected a critical vulnerability to view more details where impact and solution are explained apart from external links where to find more information. Note: the multi-colored bar (blue, red and yellow) below allows us to click it to move around the vulnerabilities more comfortably.

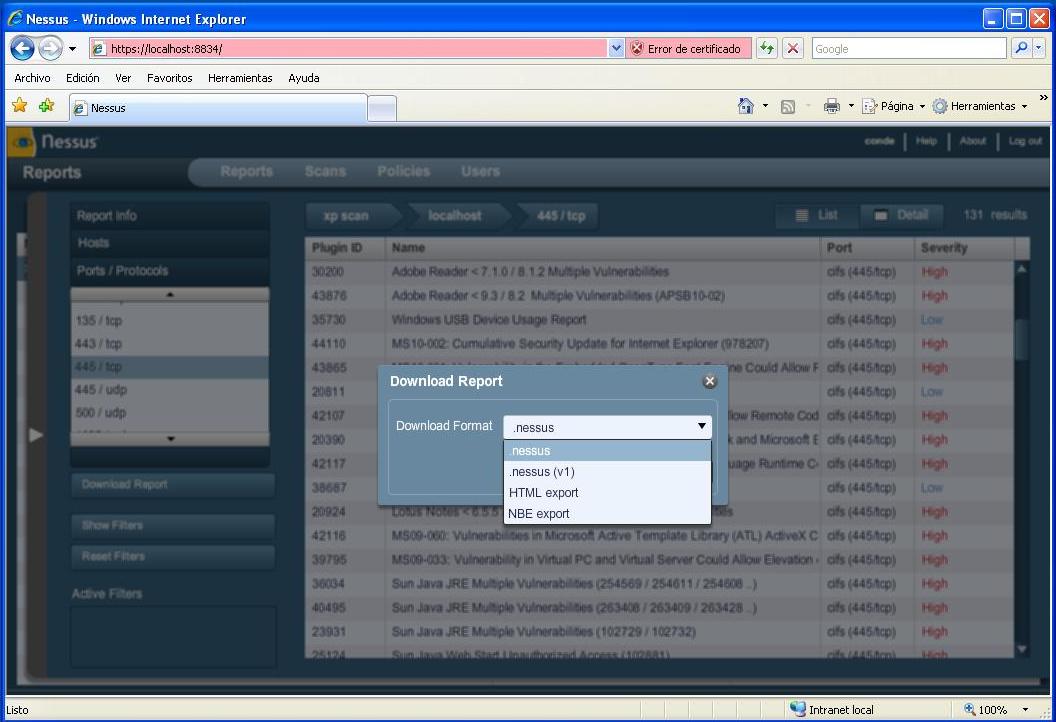

15)

Ahora si queremos podemos generar un informe en algún formato de los disponibles por Nessus (HTML, .nessus basado en XML o NBE) Recordad que para el formato .nessus Excel 2007 es vuestro amigo 🙂

Now if we want we can generate a report in some format available by Nessus (.nessus based on XML, NBE or HTML) remember that for .nessus format Excel 2007 is your friend 🙂

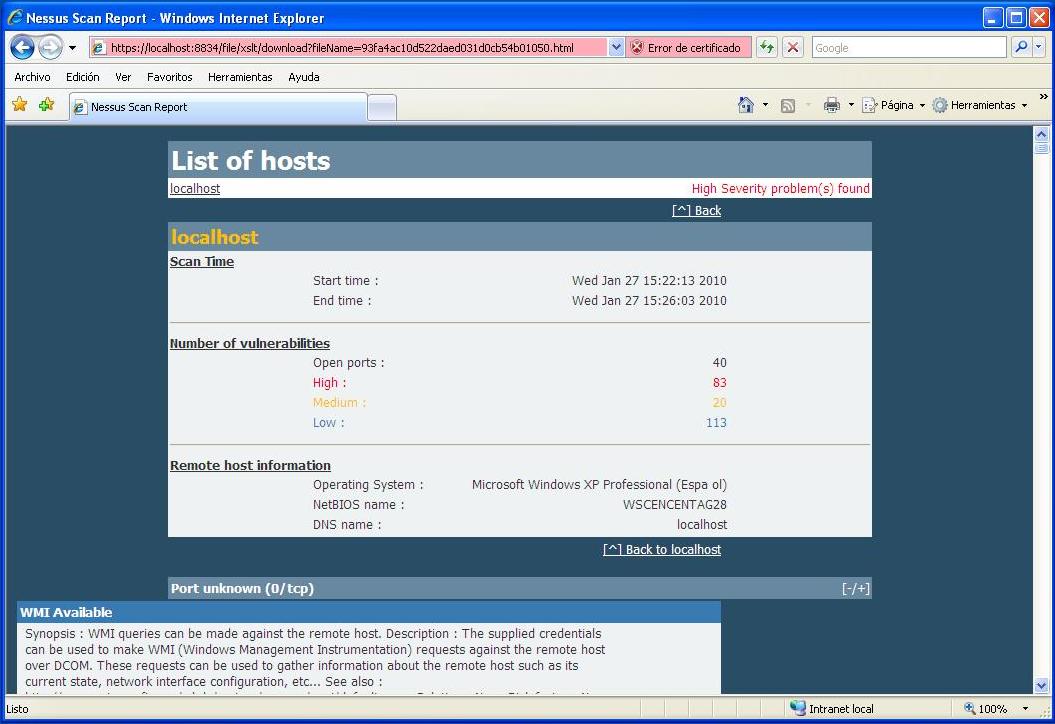

16)

Informe en HTML.

HTML report.

17)

Y eso es todo amigos!

And that’s all folks!

Como podéis ver realizar un escaneo mediante el nuevo Nessus es fácil e intuitivo y es una herramienta recomendada para cualquier profesional de la seguridad. En futures posts os contaré usos más avanzados de Nessus.

Los informes que genera son mejorables, pero nada es perfecto 🙂

Existe una versión open source alternativa llamada OpenVAS pero recibes lo que das 😉

¿Qué os ha parecido? ¿Cuál es vuestro escáner de vulnerabilidades favorito?

As you can see performing a scan through the new Nessus is easy and intuitive and is a recommended tool for any security professional. In future posts I will show you more advanced uses of Nessus.

The generated reports could be better, but nothing is perfect 🙂

There is an open source alternative called OpenVAS but you get what you give 😉

What are your thoughts on this? What is your favorite vulnerability scanner?

— SRF

2 Responses to Nessus 4.2 Visual Tutorial